SPEARPHISHING:

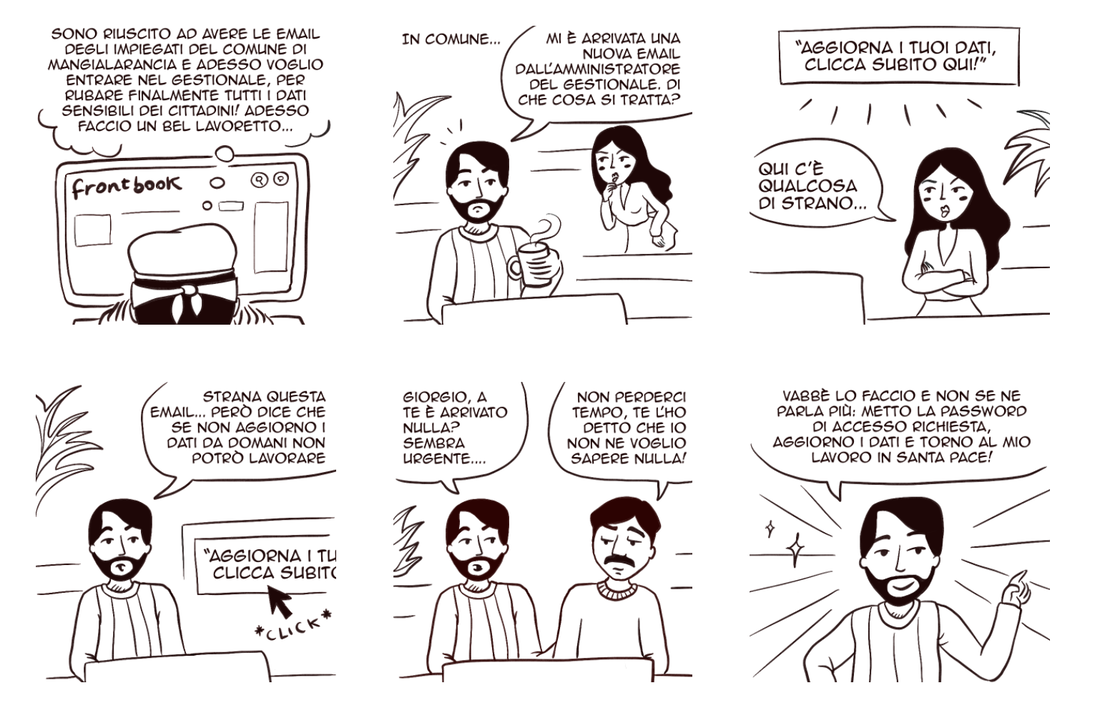

In questa storia scopriamo che le insidie possono nascere anche dalla ricezione di una semplice email, il cui mittente potrebbe non essere quello che sembra a prima vista. Sicuramente ti è capitato di ricevere qualche mail “sospetta”, a lavoro o a casa: oggi scopriamo quali possono essere le conseguenze e i rischi legati a questo fenomeno, anche nel mondo reale.

I personaggi della storia:

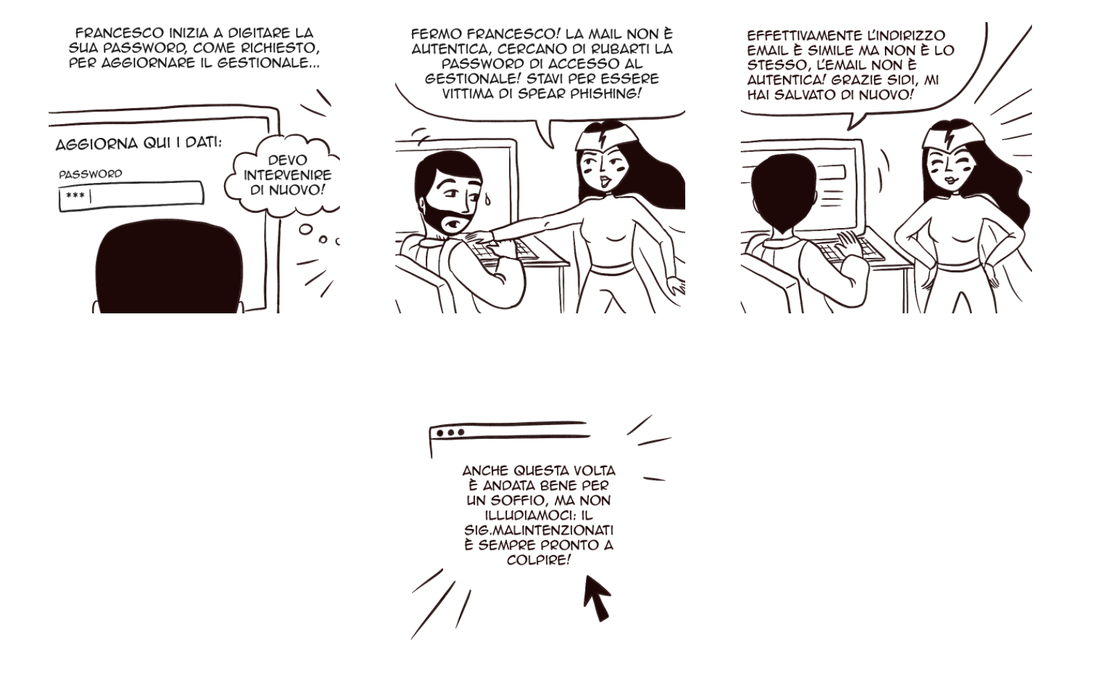

Storia:

La lezione di oggi

Ti sembra incredibile quello che hai letto? Eppure questo tipo di minacce sono molto frequenti e a volte ben mascherate, e l’errore di un utente può generare serie conseguenze per le aziende e le Pubbliche Amministrazioni.

Cosa sarebbe successo se il dipendente della nostra storia avesse seguito il link della mail, fosse entrato nel sito fasullo (del tutto somigliante al gestionale del Comune) e avesse inserito le sue credenziali di accesso? Il Sig. Malintenzionati, artefice di tutto, avrebbe ottenuto le credenziali di Francesco per accedere al gestionale del Comune, e avrebbe potuto così ottenere tutti i dati sensibili dei cittadini. Dati sensibili che potrebbero essere di varia natura (indirizzi, numeri di telefono, magari la situazione dei redditi) e che potrebbero essere usati per tantissimi fini illeciti.

Una nota, infine: Francesco aveva utilizzato o pubblicato il suo indirizzo email di lavoro sui social network, invece di usare un indirizzo personale. Un errore che gli stava per costare caro!

Ti sembra incredibile quello che hai letto? Eppure questo tipo di minacce sono molto frequenti e a volte ben mascherate, e l’errore di un utente può generare serie conseguenze per le aziende e le Pubbliche Amministrazioni.

Cosa sarebbe successo se il dipendente della nostra storia avesse seguito il link della mail, fosse entrato nel sito fasullo (del tutto somigliante al gestionale del Comune) e avesse inserito le sue credenziali di accesso? Il Sig. Malintenzionati, artefice di tutto, avrebbe ottenuto le credenziali di Francesco per accedere al gestionale del Comune, e avrebbe potuto così ottenere tutti i dati sensibili dei cittadini. Dati sensibili che potrebbero essere di varia natura (indirizzi, numeri di telefono, magari la situazione dei redditi) e che potrebbero essere usati per tantissimi fini illeciti.

Una nota, infine: Francesco aveva utilizzato o pubblicato il suo indirizzo email di lavoro sui social network, invece di usare un indirizzo personale. Un errore che gli stava per costare caro!

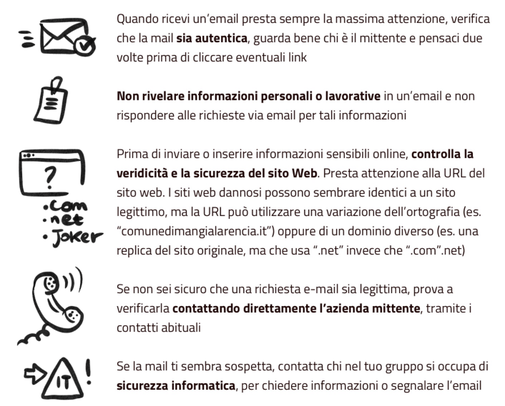

Spearphishing, cosa fare per prevenire?

Glossario:

Social Engineering

Ingegneria Sociale, rappresenta la tecnica utilizzata da un attaccante (criminale) per raccogliere informazioni o aggirare controlli di sicurezza fisica e logica. Ha questo nome perchè sfrutta i legami umani, le abitudini, le regole o le procedure che tengono insieme la società, per modificarli a proprio vantaggio.

Phishing

Richiamando il gesto di “pescare”, si riferisce, in gergo informatico, all’azione posta in essere dai criminali, falsificando comunicazioni elettroniche (email), per far “abboccare” il target inducendolo a cliccare un link o inserire delle credenziali personali.

Spear Phishing

Similmente al Phishing, tende a far cadere in trappola il malcapitato utente che lo riceve, ma in modo mirato. Spear si traduce in “lancia”, e in effetti i contenuti dello Spear Phishing sono lanciati verso il target in modo mirato, contengono informazioni vere (raccolte ad esempio grazie al Social Engineering), unite a informazioni false, e inducono il target a credere ancor di più al contenuto della mail.

Target

Ha questo nome l’obiettivo degli attacchi informatici. Non è necessariamente un essere umano, può essere un "dato" o un "sistema”. Rappresenta comunque l’obiettivo ultimo perseguito da un criminale o da un software malevolo.

URL

Spesso chiamato indirizzo web, un URL è una sequenza di caratteri che identifica univocamente l'indirizzo di un sito web o di una qualunque risorsa raggiungibile da internet, ad esempio un video, un'immagine, un documento o un file audio. Comunemente viene utilizzato digitandolo sulla barra degli indirizzi del browser o con altri programmi. Il termine URL è un acronimo che significa "Uniform Resource Locator".

Ingegneria Sociale, rappresenta la tecnica utilizzata da un attaccante (criminale) per raccogliere informazioni o aggirare controlli di sicurezza fisica e logica. Ha questo nome perchè sfrutta i legami umani, le abitudini, le regole o le procedure che tengono insieme la società, per modificarli a proprio vantaggio.

Phishing

Richiamando il gesto di “pescare”, si riferisce, in gergo informatico, all’azione posta in essere dai criminali, falsificando comunicazioni elettroniche (email), per far “abboccare” il target inducendolo a cliccare un link o inserire delle credenziali personali.

Spear Phishing

Similmente al Phishing, tende a far cadere in trappola il malcapitato utente che lo riceve, ma in modo mirato. Spear si traduce in “lancia”, e in effetti i contenuti dello Spear Phishing sono lanciati verso il target in modo mirato, contengono informazioni vere (raccolte ad esempio grazie al Social Engineering), unite a informazioni false, e inducono il target a credere ancor di più al contenuto della mail.

Target

Ha questo nome l’obiettivo degli attacchi informatici. Non è necessariamente un essere umano, può essere un "dato" o un "sistema”. Rappresenta comunque l’obiettivo ultimo perseguito da un criminale o da un software malevolo.

URL

Spesso chiamato indirizzo web, un URL è una sequenza di caratteri che identifica univocamente l'indirizzo di un sito web o di una qualunque risorsa raggiungibile da internet, ad esempio un video, un'immagine, un documento o un file audio. Comunemente viene utilizzato digitandolo sulla barra degli indirizzi del browser o con altri programmi. Il termine URL è un acronimo che significa "Uniform Resource Locator".